Mensaje encriptado de mi compañero Claudio Casado

… ? V\¨û Ü ÿc;Ë uÖ”ˆ é’½ŽÃ ëÇ_\C‘Éyá…à ӆäOhïÜ ª£øÏ›Ž¯

lý³#€9 ûylêu¡!†7êÿÔ½Uû± Ô¡pw†åsx Ùrð§Ø£íÀ.õ Þí¦ë½ÄöŽ½ŽôP{†‹8®þ™’Ð<E§Hp CD Àx/¯»ÀùšG 184.ðH [×

š[^ûÔøEè¯tП ÑG´].ZiØÚ àôanÙ¤ç^ #;-¾Ô%»bÐ| ID ]pÅ

$À!QRO\¼vQŸ&y9f} Á“9¥>™¢Ëu5Üu îW^RNËÅHyiMK9<Äå¿ #,=i¸›’®Òd ÎÁÍo Îm ©

åÐ$L Âôso " {œ–˜6l->ía©1ôKÍ7L.èOÛPÙ w Ûo8Éî øJ ÝBàé GîÔ

àð¯Ý„Š³÷s¢ÉÇ<á\Añp¾À²ðŠ¬%ºS§t½t

Y al desencriptarlo quedó de la siguiente forma:

Saludos desde marte! malditos terricolas! =)

A su vez el pudo leer de forma correcta mi mensaje encriptado contando con mi llave publica

Seguridad Hacking Ético

lunes, 28 de septiembre de 2015

TAREA 2: Búsqueda y puesta en común de recursos

Dos sitios que puedan ser considerados relevantes por la cantidad y calidad de recursos que ofrecen sobre Hacking. Pueden ser blogs personales, sitios web de organizaciones, empresas o grupos de usuarios de la red que comparten contenidos de calidad sobre Hacking.

Los dos sitios que yo considero relevantes por la cantidad y calidad de recursos que ofrecen sobre hacking son:

http://www.blackploit.com/

Sitio que sube informacion sobre exploit nuevos al igual que novedades en el mundo del hacking como lo es las actualizaciones de kali y otros recursos de peritaje en seguridad.

https://www.exploit-db.com/google-hacking-database/

El segundo sitio es una base de datos de distintos exploits encontrados ya sean busquedas de credenciales, vulnerabilidades que son dejados en la web para ser probados por quien quiera.

http://www.indetectables.net/

El tercer sitio es un espacio de encuentro sobre hacking y videos realizados por los mismos usuarios mostrando ataques realizados por ellos, otorgando la facilidad de realizarles preguntas a los autores del post.

TAREA 1: Herramientas básicas para obtener información de servidores externos

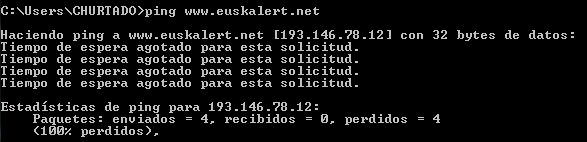

- Ping: Utiliza la herramienta ping desde la terminal de tu ordenador para comprobar si están disponibles los siguientes hosts:

Después de ejecutar la herramienta ping nos arroja 2 resultados distintos, en google los paquetes son enviados y recibidos con éxito en la IP 193.146.78.12 en cambio en euskalert los 4 paquetes enviados y los 4 se pierden en el intento.

2. whois: Esta herramienta está presintalada en entornos Linux/MacOS, pero no en Windows, por lo que se proporciona su versión online (http://ping.eu/ns-whois/). Gracias a whois podemos obtener información sobre el propietario de un dominio a través de la dirección IP del mismo. Si utilizáis esta herramienta en Linux/MacOS podéis acceder a su documentación a través de la página del manual escribiendo man whois en una terminal.

Los resultados de who is son bastante utiles en caso de querer recabar informacion para un ataque de ingenieria social

3. Nmap: Esta aplicación se utiliza para conocer los puertos que están abiertos en un servidor y el sistema operativo y las aplicaciones que están corriendo en él. Está disponible para su descarga e instalación en nmap.org. La utilización de esta aplicación no es trivial ni intuitiva, os enlazamos dos tutoriales para que podáis ver las posibilidades que tiene. Recordad: sois hackers éticos, no unos villanos cualquiera. ¡Utilízala con moderación!

Suscribirse a:

Entradas (Atom)